コンテンツ

アクセス制御ポリシー言語「Cedar」とは

概要

「Cedar」(シダー)は、

「アクセス制御ポリシーを管理・記述する」ための

高度な言語です。

企業や開発者が

システムのセキュリティを強化し、

アクセス権限を厳密に制御するために

使用されます。

Cedarは、

「直感的な文法」+「柔軟なポリシー設定機能」を持ち、

複雑なアクセス制御要件を簡素化し、

「高性能なポリシー評価」を実現します。

オフィシャルサイト

Cedarに関する公式情報は、

以下のオフィシャルサイトで提供されています。

利用コスト

Cedarの利用に関するコストは、

導入する環境や使用規模によって異なります。

オープンソースの「アクセス制御ポリシー言語」として、

無料で利用できます。

一方で、

商用利用や大規模な企業環境においては、

追加のサポートやカスタマイズサービスが

必要となる場合があります。

こうした商用サービスは、

企業のセキュリティ要件に応じて柔軟に提供され、

費用対効果の高いソリューションを実現します。

主な特徴

直感的なポリシー記述

Cedarは、

「直感的で理解しやすい文法」を採用しているため、

簡単にポリシーを記述できます。

ユーザーは、

自然言語に近い形で、

アクセス制御ポリシーを記述できるため、

プログラミングの専門知識がなくても

容易にポリシーを作成できます。

これにより、

専門のセキュリティチームだけでなく、

システム管理者や開発者でも、

効率的にポリシーを設定できるようになります。

柔軟なアクセス制御

Cedarは、

さまざまなシステムや環境に対応できる

「柔軟なアクセス制御機能」を提供します。

「多層的なアクセス制御ポリシー」を簡単に設定できるため、

「企業の複雑なセキュリティ要件」にも対応可能です。

また、

「ユーザー」「グループ」「リソース」ごとに

異なるアクセス権限を詳細に設定できるため、

細かいセキュリティ管理を実現できます。

高性能なポリシー評価

Cedarは、

「高性能なポリシー評価エンジン」を搭載しており、

「リアルタイムでのアクセス制御判断」を可能にします。

これにより、

「システムへのアクセス要求」が即座に評価され、

「適切なアクセス許可または拒否」が行われます。

迅速で効率的なポリシー評価は、

システムのパフォーマンスを維持しつつ、

高いセキュリティを確保するために非常に重要です。

まとめ

Cedarのこれらの特徴により、

企業は「セキュリティポリシーの管理」を簡素化し、

「柔軟かつ高効率なアクセス制御」を実現できます。

これにより、

セキュリティリスクを最小限に抑えつつ、

システム全体の運用効率を向上させることが可能です。

主な機能

ポリシー作成機能

Cedarの「ポリシー作成ツール」は、

ユーザーが簡単かつ迅速に

アクセス制御ポリシーを作成できるように

設計されています。

このツールは、

直感的なユーザーインターフェースを備えており、

プログラミングの知識がなくても

使用できます。

ポリシーの記述には、

「人間が理解しやすい文法」を用いており、

複雑なポリシーも視覚的に管理できます。

これにより、

企業内の異なる部門やチームが協力して、

セキュリティポリシーを整備することが容易になります。

ポリシーシミュレーション機能

「ポリシーシミュレーション機能」は、

「作成したアクセス制御ポリシーが実際にどのように機能するか?」について、

事前にテストするためのツールです。

この機能を利用することで、

ポリシーの適用による影響を予測し、

「意図しないアクセス許可や制限」が発生しないように

確認できます。

シミュレーション結果は

詳細なログとして提供され、

エラーの特定と修正が容易になります。

このプロセスにより、

ポリシーの精度と効果を高めることができます。

ポリシー監査機能

Cedarの「ポリシー監査機能」は、

「既存のアクセス制御ポリシーが正しく実施されているか?」について、

継続的に監視し、

定期的に評価するためのツールです。

この機能は、

ポリシー違反を検出し、

リアルタイムでアラートを発行できます。

また、

「過去のポリシー変更履歴」を追跡し、

「どのポリシーがいつどのように変更されたか?」を記録します。

これにより、

「セキュリティ監査」や「コンプライアンスチェック」が

スムーズに行えるようになります。

監査結果はレポートとして出力され、

経営層への報告や、

外部監査への提出にも役立ちます。

まとめ

Cedarのこれらの主な機能は、

「組織のセキュリティポリシー管理」を効率化し、

信頼性を高めるために不可欠です。

それぞれの機能が相互に連携し、

「強力なアクセス制御環境」を提供します。

利用方法①導入手順

Cedarの導入手順はシンプルで、

短時間で開始できます。

「Cedar SDK」

「Cedar SDK」は、

主に「Rust」で実装されており、

「Rustクレート」として提供されています。

また、

Javaパッケージも提供されており、

Java環境でも利用可能です。

1. オフィシャルサイトからのダウンロード

Cedarのオフィシャルサイトから、

「利用する環境の最新バージョンのソフトウェア」を

ダウンロードします。

2. インストール

ダウンロードしたインストーラーを実行し、

画面の指示に従ってインストールを進めます。

インストール中に必要なコンポーネントも、

自動的にインストールされます。

3. 初期設定

インストールが完了したら、

初期設定ウィザードが起動します。

ウィザードの指示に従い、

「管理者アカウント作成」や「ネットワーク設定」などの

基本的な設定を行います。

利用方法②基本設定

Cedarを効果的に利用するためには、

初期設定後に、

いくつかの設定を行う必要があります。

1. ユーザーとグループの設定

管理画面から、

「ユーザー」+「グループ」を

設定します。

これにより、

アクセス制御ポリシーを、

ユーザーやグループ単位で

適用できます。

2. リソースの登録

「ポリシーを適用する対象リソース」を登録します。

・ファイル

・フォルダ

・データベース など

リソースのカテゴリや属性を設定することで、

ポリシーの適用範囲について、

細かく指定できます。

3. 基本ポリシーの作成

「初期設定時に作成したポリシー」を編集し、

「企業のセキュリティポリシー」に合致するように

調整します。

これには、

「アクセス許可」や「制限設定」が含まれます。

4. 通知設定

「ポリシー違反」や「重要なイベント」が発生した際の

通知設定を行います。

メールやSMSで通知を受け取るように設定することで、

迅速な対応が可能になります。

利用方法③応用設定

Cedarの応用設定を行うことで、

さらに高度なセキュリティ管理を実現できます。

1. カスタムポリシーの作成

特定のニーズに合わせた「カスタムポリシー」を作成します。

例:

・「特定の業務時間内」のみアクセスを許可するポリシー

・「特定のIPアドレス」からのみアクセスを許可するポリシー など

2. ポリシーテンプレートの利用

事前に用意された

「ポリシーテンプレート」を利用することで、

効率的にポリシーを設定できます。

テンプレートは、

「一般的なセキュリティ要件」に基づいて

設計されています。

3. ポリシーのシミュレーションとテスト

「作成したポリシーが正しく機能するか?」を

シミュレーションツールでテストします。

これにより、

実際の運用に入る前に、

ポリシーを検証できます。

4. ログと監査の設定

詳細なログを取得し、

定期的な監査を行う設定を行います。

これにより、

ポリシーの効果を継続的に評価し、

必要に応じて改善することができます。

まとめ

これらの手順と設定を行うことで、

Cedarを活用して、

「強固なアクセス制御」を実現できます。

しっかりとした設定を行うことで、

企業のセキュリティを大幅に強化し、

情報漏洩や不正アクセスを防ぐことが可能です。

ユースケース

企業のセキュリティ強化

Cedarは、

「企業のセキュリティ強化」に非常に有効です。

「企業内の重要なデータやシステム」へのアクセスを

厳密に管理することで、

不正アクセスや情報漏洩のリスクを大幅に低減できます。

例えば、

「特定の業務時間外や特定のIPアドレスからのアクセスを制限するポリシー」を

設定することで、

夜間や外部からの不正なアクセスを防ぐことができます。

また、

「従業員ごとに異なるアクセス権限」を細かく設定することも可能で、

「部門ごとや役職ごとに必要なアクセス」のみを許可することで、

「内部からの情報漏洩リスク」も軽減できます。

さらに、

ポリシーの監査機能を活用することで、

ポリシー違反が発生した場合に、

迅速に対応できる体制を整えることができます。

クラウドサービスのアクセス制御

クラウドサービスの利用が増える中で、

「クラウド上のデータやアプリケーション」に対するアクセス制御は

非常に重要です。

Cedarは、

クラウド環境においても、

柔軟かつ強力なアクセス制御を提供します。

例えば、

特定のユーザーに対して、

「アクセスできるファイルやフォルダを制限するポリシー」を

簡単に作成できます。

また、

多要素認証と組み合わせることで、

より高いセキュリティを実現できます。

「クラウドサービスプロバイダーの提供するAPI」と連携することで、

リアルタイムでポリシーを適用し、

「クラウドリソースへのアクセス」を動的に管理することも可能です。

これにより、

クラウド環境のセキュリティを強化し、

企業の重要なデータを保護することができます。

IoTデバイスのセキュリティ管理

IoTデバイスの普及に伴い、

そのセキュリティ管理はますます重要になっています。

Cedarは、

IoTデバイスに対するアクセス制御にも対応しており、

デバイスごとに異なるポリシーを適用できます。

・特定デバイスが特定ネットワークからのみアクセスできるように制限

・デバイスのファームウェア更新を特定時間帯に限定するポリシーを設定

また、

デバイスから送信されるデータの監視と制御を行うことで、

「不正なデータ送信」や「デバイスの乗っ取り」を防ぐことができます。

さらに、

Cedarの監査機能を使用して、

「デバイスの利用状況」や「ポリシー違反の履歴」を定期的にチェックすることで、

「セキュリティインシデントに迅速に対応できる体制」を

整えることが可能です。

まとめ

Cedarのこれらのユースケースは、

企業の情報セキュリティを強化し、

クラウドサービスやIoTデバイスの安全な運用を支援するために非常に有用です。

適切なポリシーを設定し、

継続的に監視・改善することで、

あらゆる環境でのセキュリティリスクを低減し、

安心して業務を遂行できる環境を構築することができます。

最後に

Cedarは、

セキュリティポリシー管理を効率化し、

「企業のセキュリティを強化」するための強力なツールです。

導入と設定が簡単でありながら、

柔軟で高性能な機能を提供することで、

企業の多様なセキュリティニーズに対応します。

これにより、

企業はセキュリティリスクを最小限に抑えつつ、

システム全体の運用効率を向上させることができます。

Cedarを活用することで、

企業のセキュリティを一層強化し、

安心して業務を行える環境を構築できます。

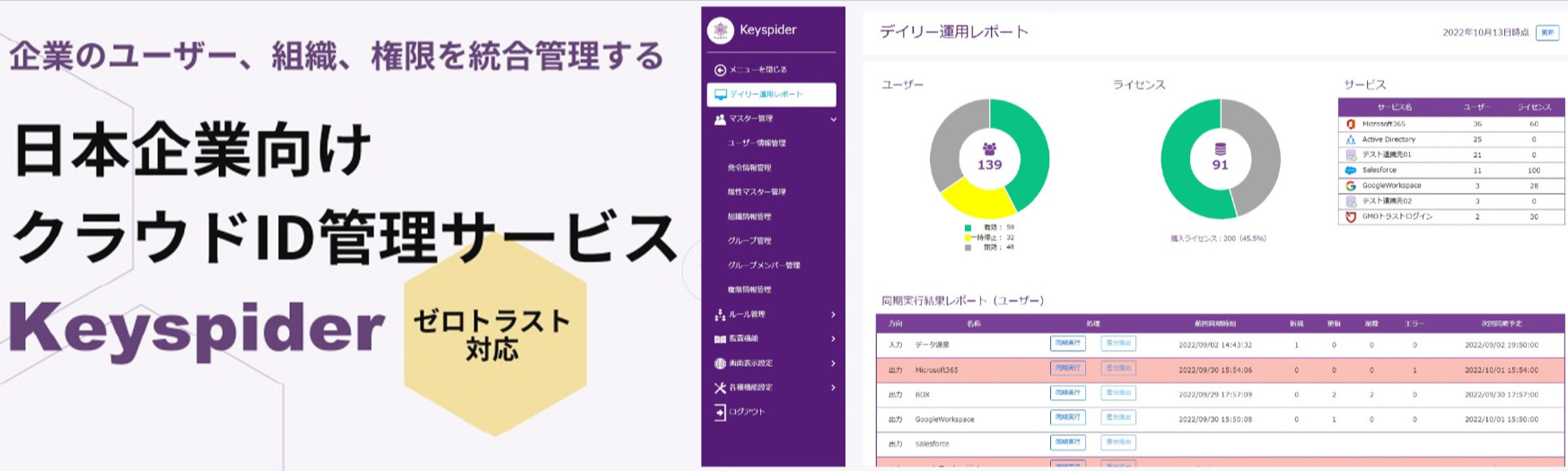

【ご紹介】クラウドID管理サービス「Keyspider」

Keyspiderの「概要」

「Keyspider」は、

クラウドベースのID管理サービスを提供する

プラットフォームです。

現代のビジネス環境において、

効率的で安全なID管理は非常に重要です。

Keyspiderは、

企業のセキュリティニーズを満たすために設計されており、

信頼性の高いソリューションを提供します。

Keyspiderの「特徴」

クラウドID管理

・クラウドサービスにアクセスするためのIDを統合管理

ユーザーフレンドリーなインターフェース

・使いやすいデザイン

・直感的な操作性

・管理者の負担軽減

高度なセキュリティ機能

・最新の暗号化技術を使用

・データ保護

・不正アクセスから守る

シームレスな統合

・既存システムと簡単に統合できる

・導入がスムーズに進む

スケーラビリティ

・あらゆる規模に対応できる柔軟なシステム

・小規模から大規模な組織までサポート

コスト効率

・低コストで高機能なサービスを提供

・運用コストを削減

・企業のIT予算を最適化

Keyspiderを「選ぶ理由」

Keyspiderは、

「豊富な機能」と「高い信頼性」により、

多くの日本企業に導入されています。

特に、

「セキュリティ」と「効率性」を重視する企業にとって、

最適な選択となりえます。

Keyspiderの詳細情報は、

下記のリンクからご確認ください。