クラウドID管理サービス「Keyspider」の「【特長】ゼロトラストセキュリティ」について紹介します。

コンテンツ

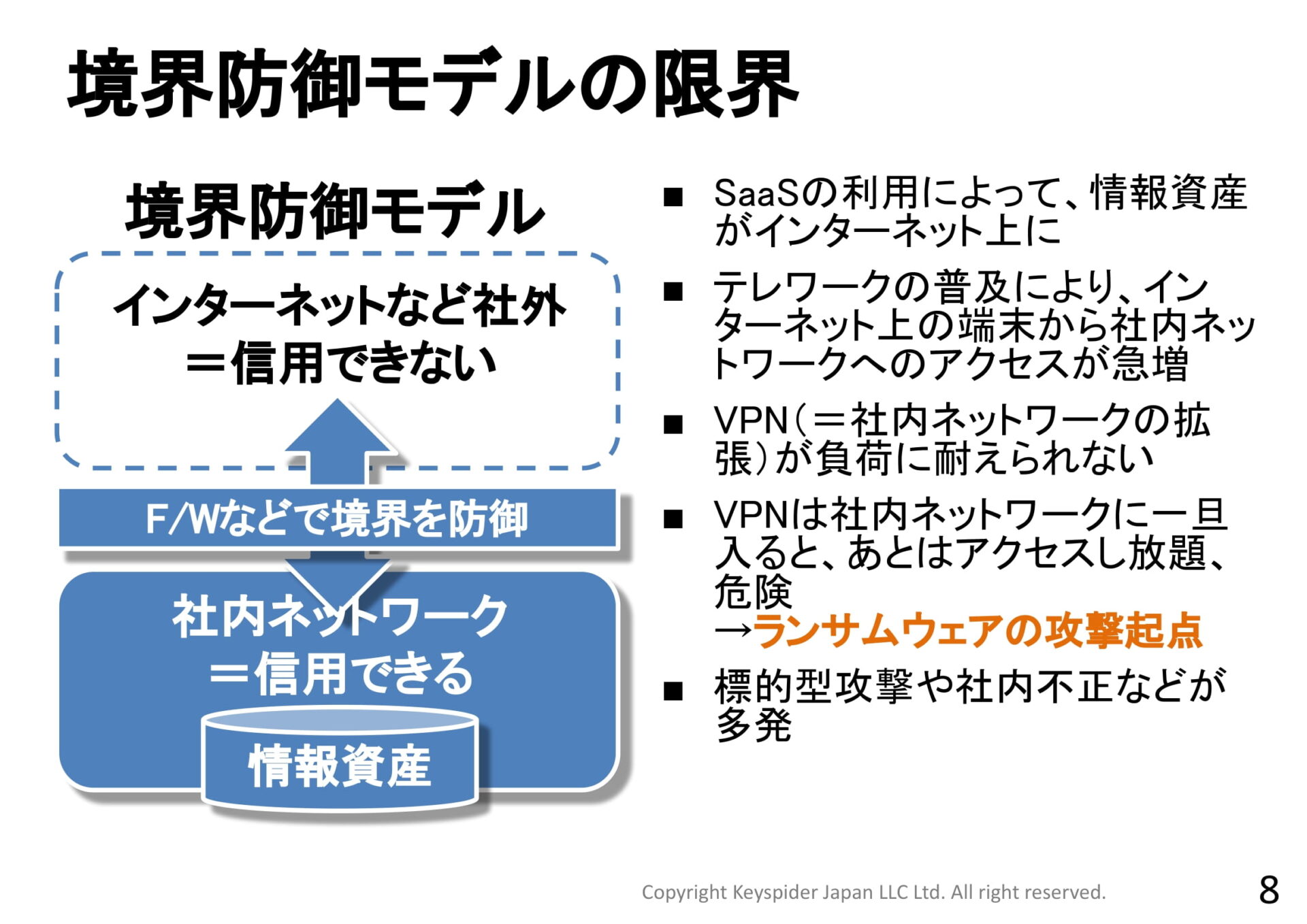

境界防御モデルの限界

「境界防御モデル」とは

従来の企業セキュリティは「境界防御モデル」という考え方で構築されていました。

「境界防御モデル」の考え方

・「社内ネットワーク」は安全

・「インターネット」は危険

・「インターネット」と「社内ネットワーク」の間に「ファイアウォール」を設置

・「ファイアウォール」で攻撃を防ぎ、企業情報資産を守る

「境界防御モデル」が限界を迎えた背景

近年、以下のような理由によって、「境界防御モデル」が成り立たなくなってきています。

SaaSの普及

・社内ネットワーク内のみに存在していた情報資産がクラウド上にも分散

テレワークの普及

・自宅からインターネットを介して社内ネットワークにアクセス

VPN

・小数の利用者を想定していた :営業チームのみがアクセス など

・テレワークにより大量のユーザーがVPNを使用 →VPN帯域が耐えきれない

・VPNで1回アクセスできてしまうと、社内ネットワークへのフルアクセスとなるリスク

・ランサムウェア攻撃の起点として悪用されてしまうリスク

社内ネットワークからの脅威

・社内不正行為

・標的型攻撃

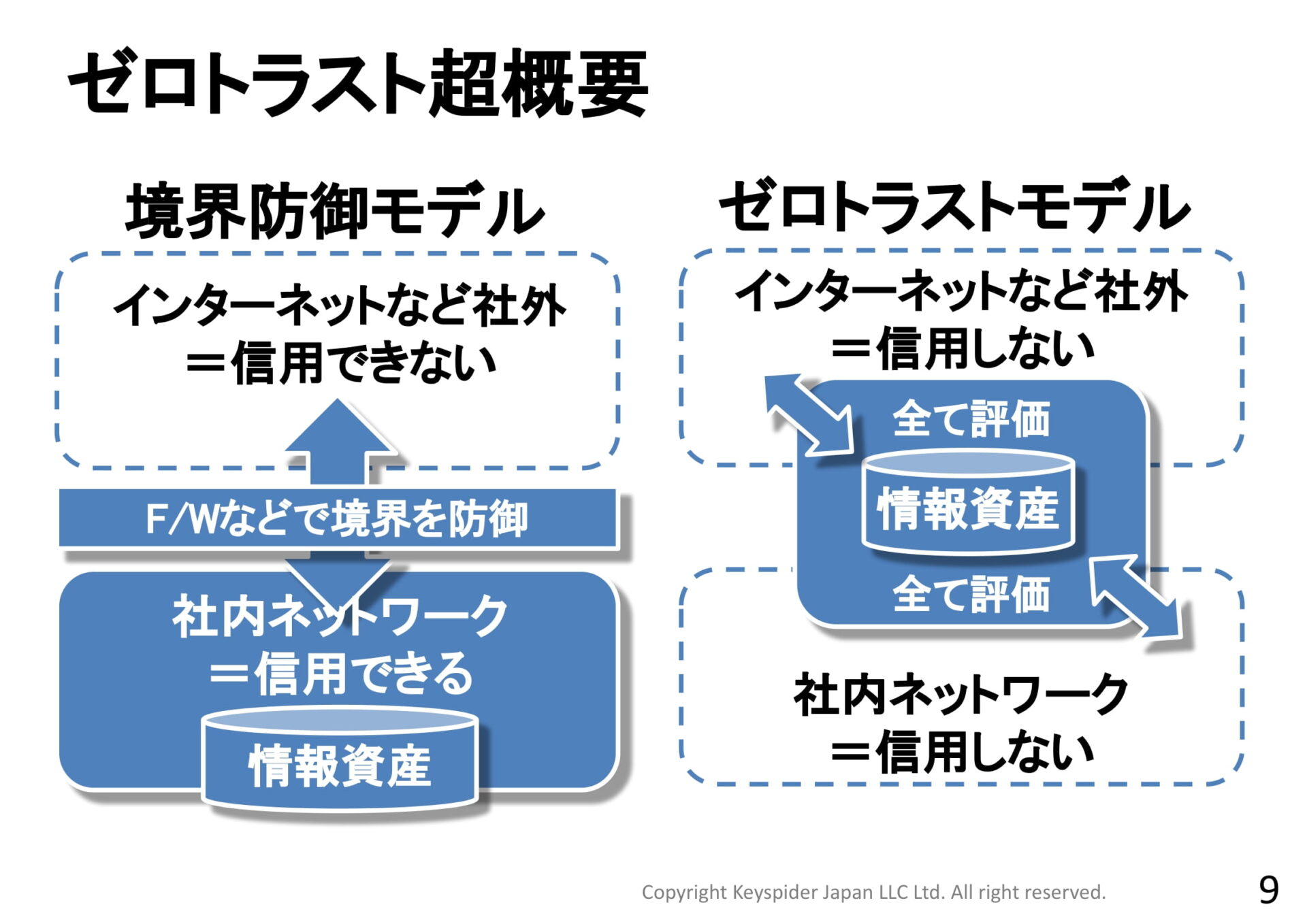

ゼロトラストモデル

「ゼロトラストモデル」とは

「境界防御モデルの限界」により、「ゼロトラストモデル」が提唱されました。

「ゼロトラストモデル」の定義について

「ゼロトラストモデル」の厳密な定義は確立されていないため、

NIST(米国国立標準技術研究所)が公開したドキュメント「Special Publication(SP)800-207ゼロトラスト・アーキテクチャ」(2020年8月)から、

「ゼロトラストモデル」の2つのポイントを抜粋して紹介します。

ポイント① すべての通信リクエストを評価

■すべての通信リクエストを評価(認証/認可)する

・アクセス元がどこであろうと評価実施 :「社内ネットワーク」「インターネット」「クラウド」

・「情報資産がどこにあるのか?」も関係なし

ポイント② アクセス可否は動的に判断

■企業リソースへのアクセス可否(認可)は動的に判断される

・ユーザー情報 :「属性」「所属」「権限」「行動履歴」など

・端末(PC)の状態 :「ウイルスソフトインストール済」「OSのパッチ適用状況」など

・企業リソースの管理状態

・その他さまざまな状況

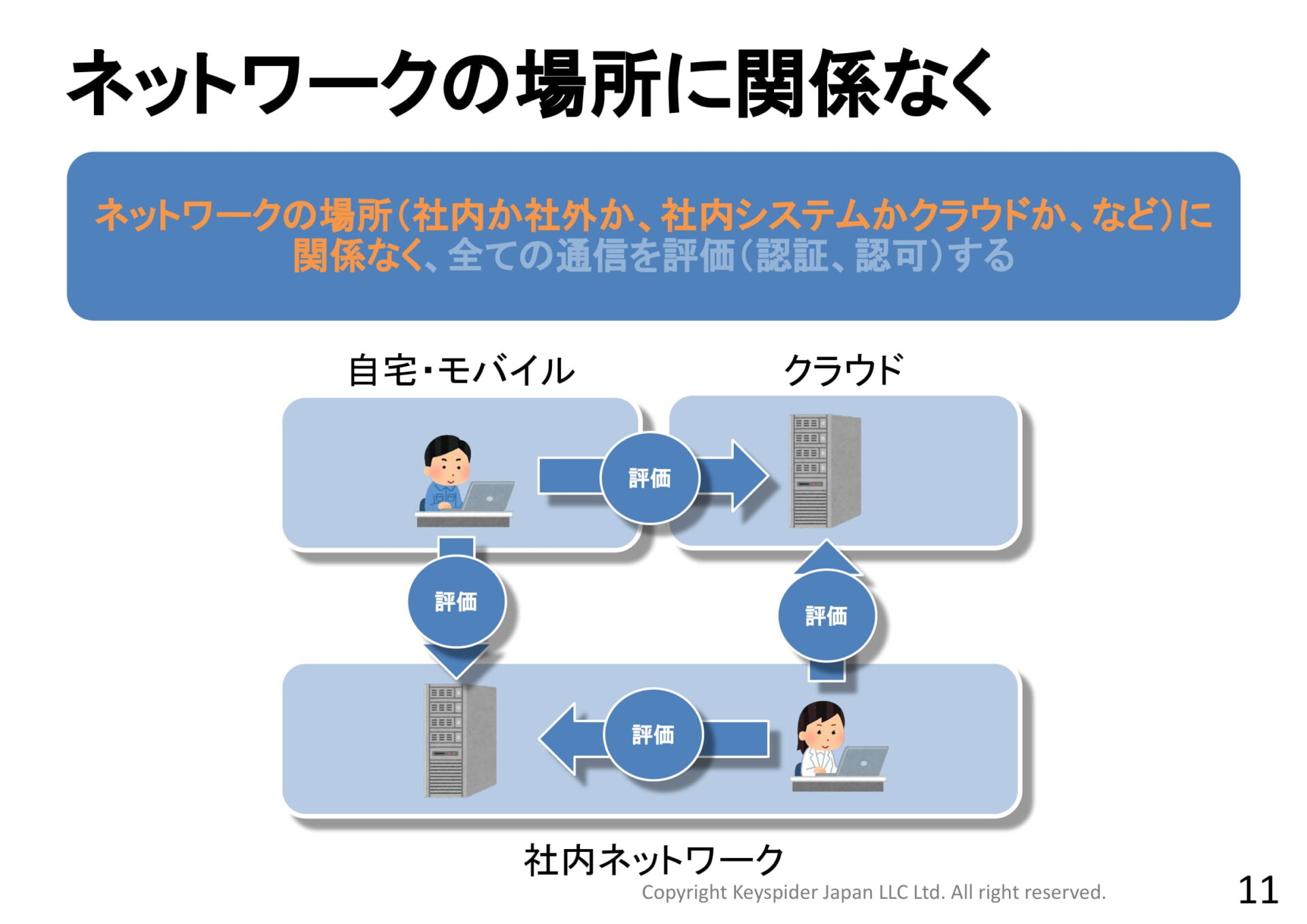

『ネットワークの場所に関係なく』

「すべてのアクセスを評価する」についての解説スライドです。

すべての通信を評価

ゼロトラストモデルでは、すべての通信について評価します。

・自宅→(インターネット)→クラウド

・自宅→(インターネット)→社内システム

・社内→(インターネット)→クラウド

・社内→(社内ネットワーク)→社内システム

※社内ネットワーク内部アクセスでも、「リスクとなる可能性があるアクセス」として評価します。

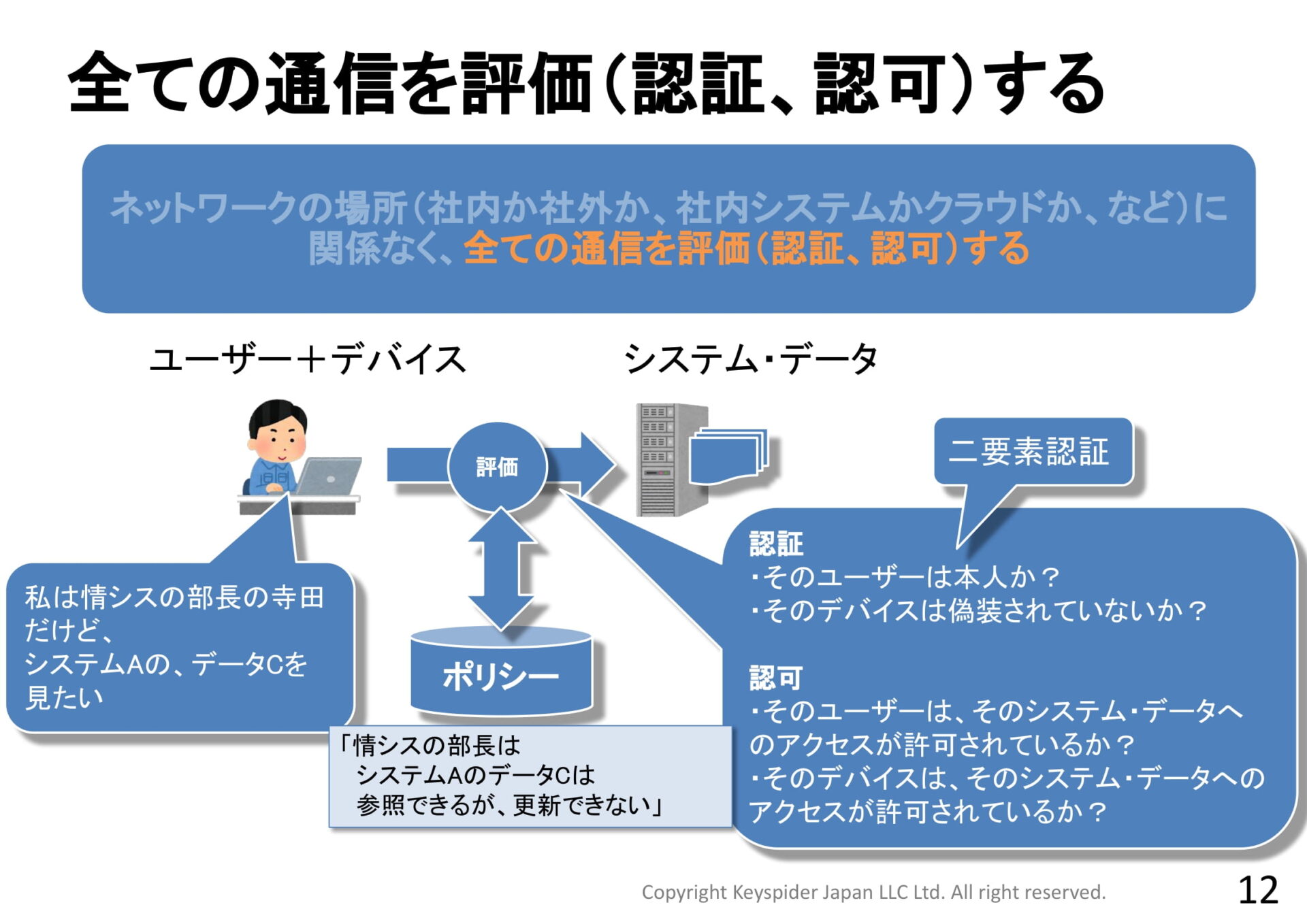

『全ての通信を評価(認証/認可)する』

「認証/認可の概要」についての解説スライドです。

認証(ユーザー認証)

ユーザー(情シス部長)が「システムAのデータCを見たい」として、システムAにアクセスしようとした場合、ユーザー認証が実施されます。

■従来型「境界防御モデル」の場合

・ID+パスワードが正しいならユーザー確認はOKとする

■「ゼロトラストモデル」の場合

・「アクセスしているユーザーは本当に情シス部長なのか?」をチェック

・2要素認証チェック

・デバイス(PC)偽装チェック

認可(アクセス権限チェック)

ユーザー認証がOKとなったら、アクセス権限をチェックします。

「情シス部長は・・・システムAのデータCにアクセス=○ 参照=○ 更新=×」のようなポリシー設定により評価されます。

ポリシー設定で対象ユーザーのアクセス権限が認められていた場合、対象ユーザーの該当情報リソースへの操作を許可します。

どこで評価するのか?

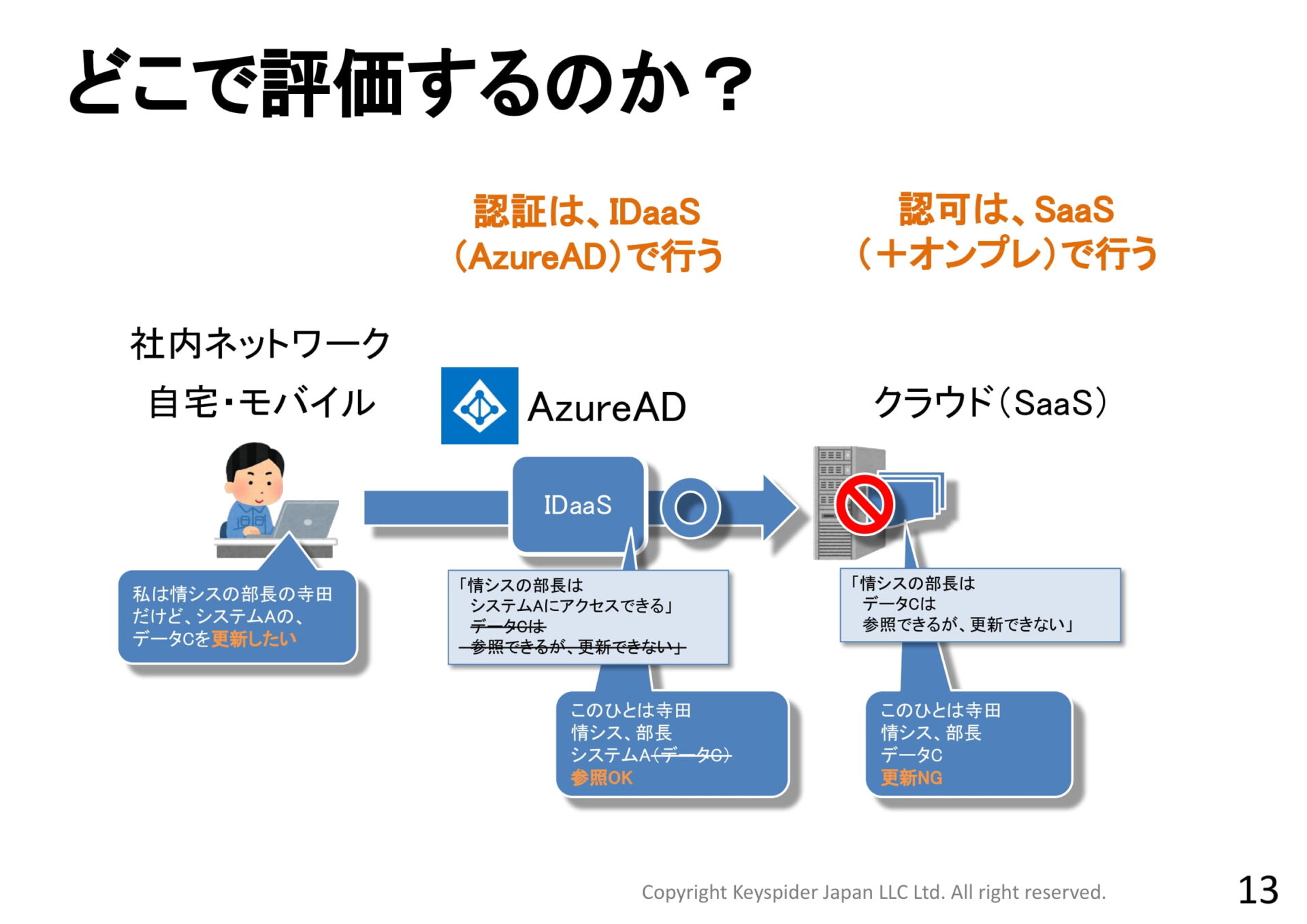

「どのタイミングでどのように評価されるのか?」についての解説スライドです。

①アクセス元

・ユーザー(情シス部長):「システムAのデータCを更新したい」

②認証(IDaaS) 例:AzureAD

・ユーザー認証を実施

・アクセス認可は可能 :「ユーザー(情シス部長)は・・・システムAアクセス=○」

・データ更新権限までは把握できない

③クラウドSaaS(システムA) 例:「Salesforce」「Box」など

・データ更新権限を評価 :「ユーザー(情シス部長)は・・・データC参照=○ データC更新=×」

※結果

データ更新権限の評価結果として、

ユーザー(情シス部長)は、システムAのデータCを更新できません。

『ユーザー(属性、所属、権限など)』

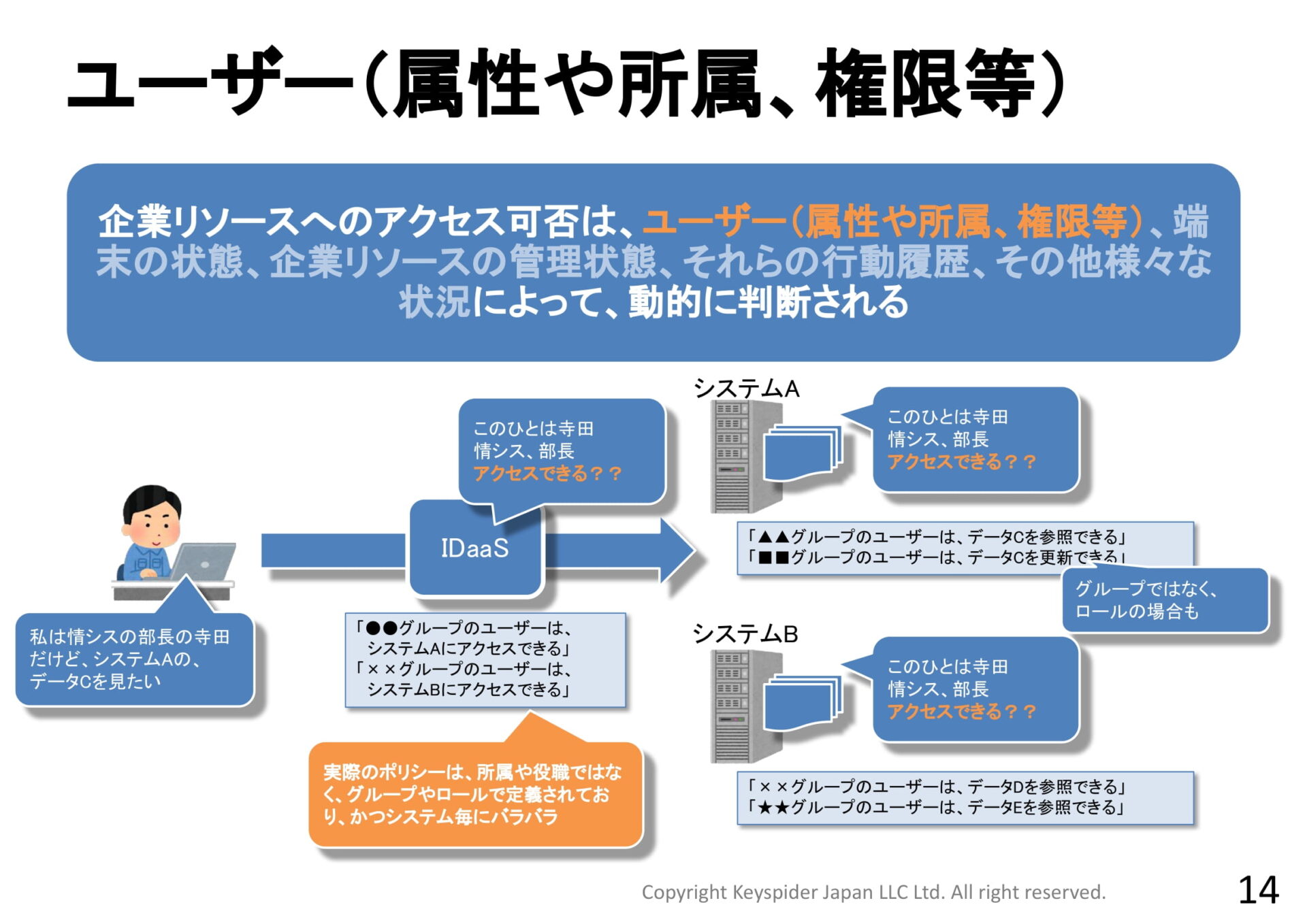

「どのようなユーザー情報により、どのように評価されるのか?」についての解説スライドです。

①アクセス元

ユーザー(情シス部長)(●●グループに所属):「システムAのデータCを見たい」

②認証(IDaaS)

■グループ(ロール)によるアクセス権限を評価

・「●●グループの場合・・・システムAアクセス=○ システムBアクセス=×」

・「△△グループの場合・・・システムAアクセス=× システムBアクセス=○」

③各システム

■データ更新権限を評価

・「●●グループの場合・・・データC参照=○ データC更新=×」

・「△△グループの場合・・・データD参照=○ データD更新=○」

※結果

②+③の評価が実施され、

●●グループに所属するユーザー(情シス部長)は、システムAアクセスにアクセスし、データCを参照できます。

アクセスコントロール方法は各システムで異なる

各システムにおいて、それぞれ別のアクセスコントロール方法で動いています。

・「グループ単位」でコントロール

・「ロール単位」でコントロール

・「組織単位」でコントロール など

同じ「グループ」という名前でもシステムごとに思想が異なるため、

システムごとに同期方法を考える必要があります。

「システムごとに手作業で個別設定作業をしている企業」の場合は、

多くの作業コストが発生し、

設定ミスがあると大きなセキュリティリスクとなります。

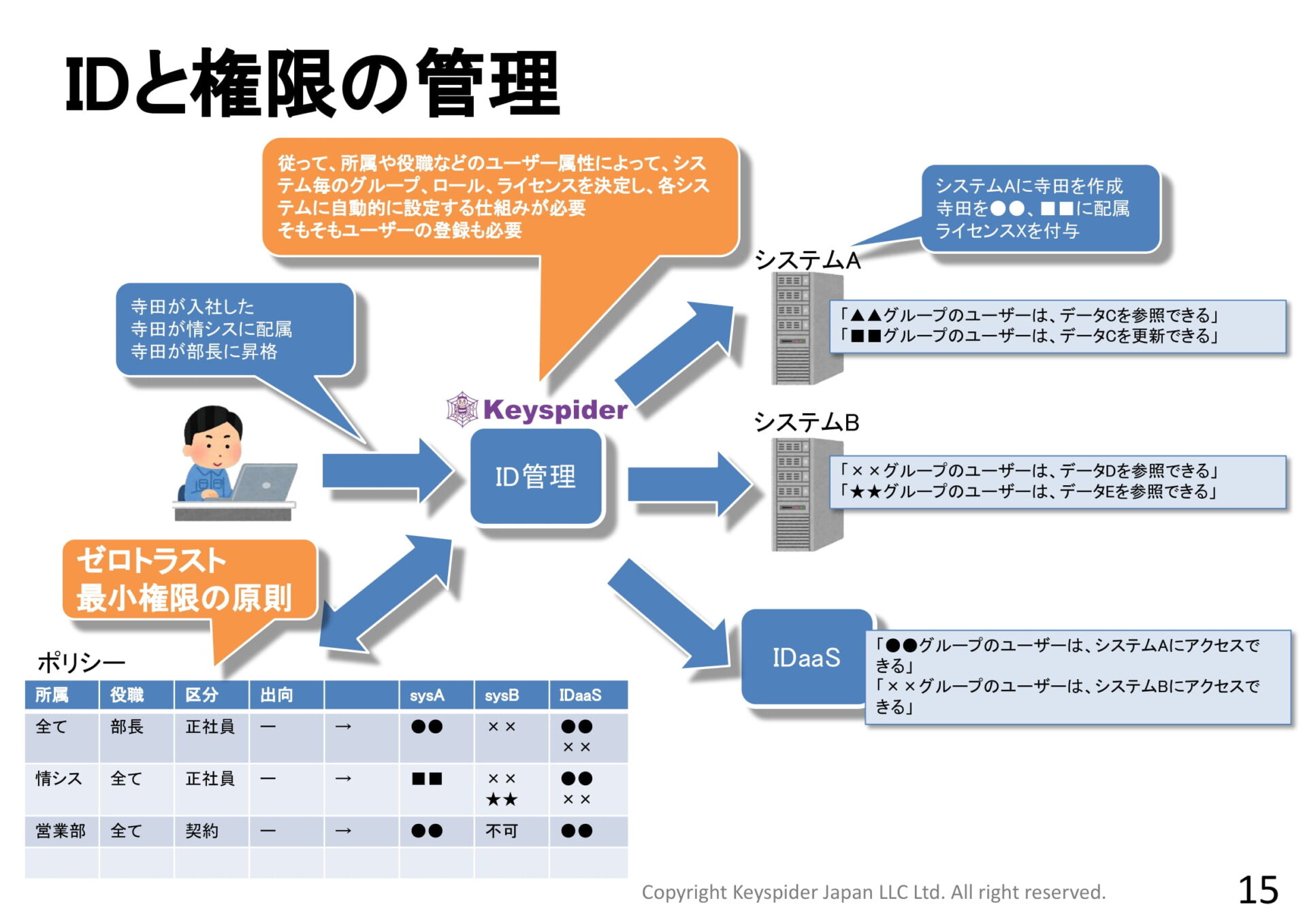

KeyspiderによるID(権限)統合管理

すべてのシステムを包括する統合ID管理システムが必要

統合ID管理システムに求められる機能

統合ID管理システムは、すべての連携対象システムに対して、以下の機能が必要です。

・アカウント作成機能

・アカウント権限設定機能

・アカウント削除機能

「IDaaS」+「ID管理システム」が必要

統合ID管理システムは、「IDaaS」(AzureADなど)のみでは構築できません。

「IDaaS」(AzureAD)+「Keyspider」を組み合わせることで、ID+権限についての統合ID管理システムを実現できます。

「最小権限の原則」に反するアクセスコントロールの例

権限の統合管理を手作業で実施しようとすると、大雑把なアクセスコントロールになりがちです。

・システムAは全社員利用可能

・システムBは部長以上全員利用可能 など

このようなアクセスコントロールにしてしまうと、

「使う必要がないユーザー」や「本来であれば参照してはいけないユーザー」に対して過剰な権限を付与してしまうため、

「最小権限の原則」(必要なユーザーだけに必要な権限のみを付与する)に反してしまうことになります。

Keyspiderは自動権限付与機能でゼロトラストを実現

Keyspiderは、ポリシー設定による自動権限付与機能によりゼロトラストの考え方を実現します。

ポリシー設定機能

Keyspiderは、ポリシーによって、任意の区分や属性を詳細に設定して、アクセスコントロールを規定できます。

・所属部門

・役職

・社員区分 :「正社員」「派遣社員」「アルバイト」 など

自動権限付与機能

Keyspiderは、ポリシーに従って、自動的に権限設定を実施できます。

・ユーザーA・・・「システムDアクセス=○」

・ユーザーB・・・「システムEアクセス=○」+「ライセンスF=○」

・ユーザーC・・・「システムEアクセス=○」+「ライセンスF=○」+「ライセンスG=○」

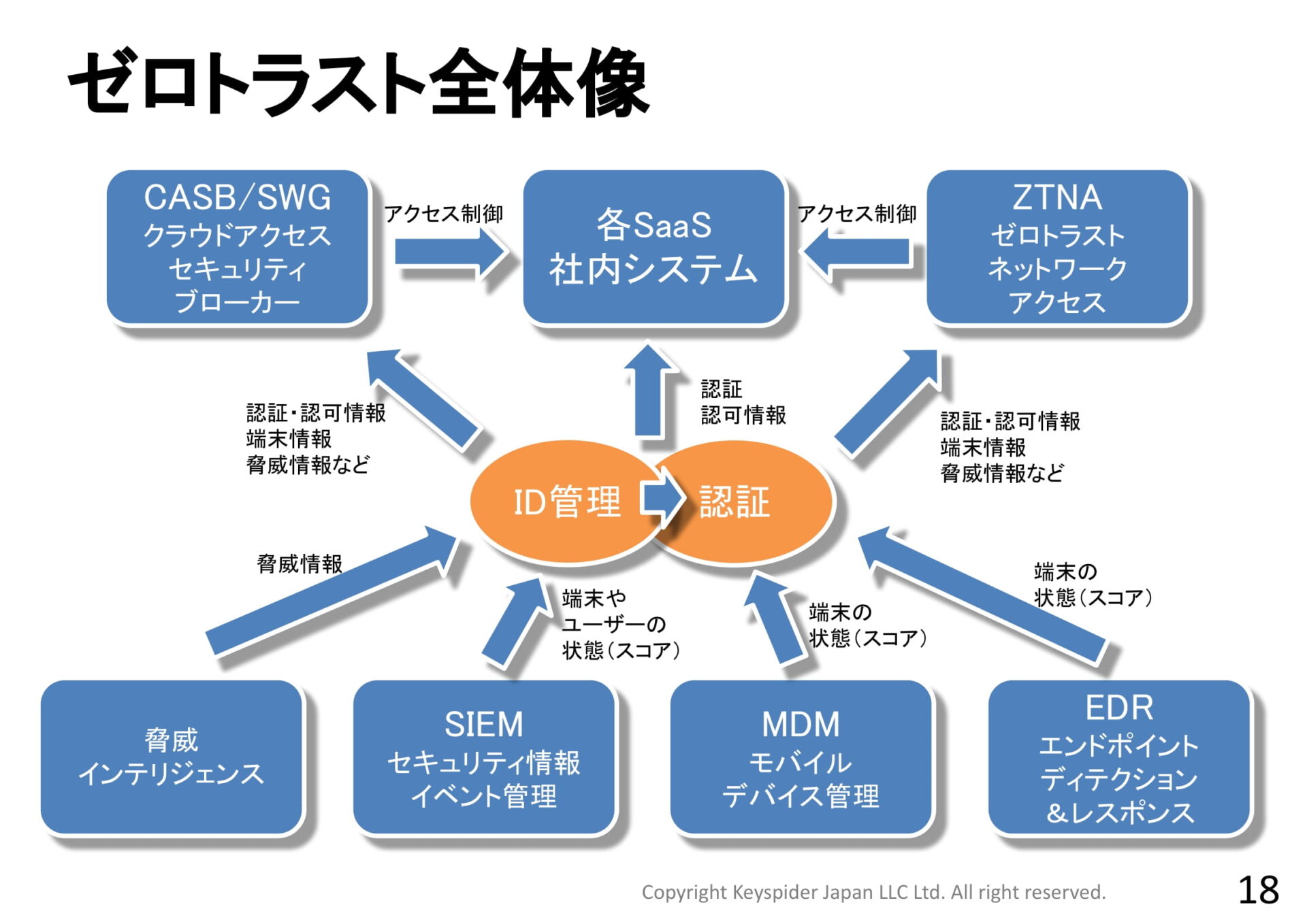

ゼロトラストの考え方まとめ

ゼロトラスト全体像から、「ゼロトラストの考え方」を5つのポイントで紹介します。

①ゼロトラストではすべての通信を評価

・「社内」からでも「社外」からでも、すべての通信を評価する

②評価=認証(IDaaS)+認可(ID管理)

・IDaaS=認証(アクセス制御)

・ID管理システム=認可(権限制御)

③アクセス認可は「ユーザー情報」によって判断

・ユーザー情報=「属性」「所属」「権限」など

・大雑把な権限管理ではNG ←「最小権限の原則」に反する

・自動化による「細密な管理」が必要

④すべてのシステム(SaaS+オンプレ)の権限統合管理が必要

・関連するすべてのシステムに対するID(権限)統合管理が必要

⑤+α:各種セキュリティ技術

真のゼロトラスト実現のためには、以下のような最新のセキュリティ技術を導入する必要がありますが、

まずは、「セキュアな統合ID管理システムの構築」が前提となります。

脅威インテリジェンス

・「不正アクセスに使用された漏洩ID+パスワード」に対して警告

・「危険とされているサイト」にアクセスしようとしたら警告

SIEM(Security Information and Event Management)

■セキュリティ情報イベント管理

・ログを収集して分析

・「このPCは危ない動きをしている」などを判断

MDM(Mobile Device Management)

■モバイルデバイス管理

・「セキュリティパッチが適用されていないデバイス」からのアクセスは拒否 など

EDR(Endpoint Detection and Response)

・「マルウェアに感染している可能性があるデバイス」からのアクセスは拒否 など